Na początku przepraszam, jeśli wybrałem złe miejsce na tego typu post.

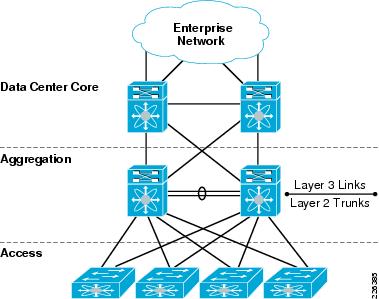

Jestem właśnie przed etapem zamówienia sprzętu. Kasa jest, akcepty z góry są, dlatego zastanawiam się nad utworzeniem topologii z urządzeniami i łączami redundantnymi. Jako firma wielooddziałowa, zatrudniająca 150 osób w centrali +200 w oddziałach, mająca telefonię voip oraz kilka dedykowanych rozwiązań aplikacyjnych, popełniłem dwa koncepcyjne rysunki.

1.

2.

2.

routery 2911, asa 5510, core 3750, access 2960

W obu koncepcjach zastanawiam się czy WANy podłączać do routerów czy do firewalli. Jedni mówią, że firewall powinien być za routerem (DMZ), drudzy, że fw powinien być na froncie. Dmz zawsze można utworzyć. Tutaj proszę Was o jakieś sugestie a nie odpowiedzi, żę tak a nie tak. Zastanawiam się nad obciążeniem poszczególnych elementów infrastruktury jak i prostocie konfiguracji HA.

Przy zastosowaniu jak na rys.1 routery będą wpuszczały nawet niechciany ruch, który filtrowałyby dopiero firewalle, ale czy niechciany ruch nie będzie bezsensownie obciążał switchy agregacyjnych 3750 (core) ? Na nich będzie w tym miejscu przełączanie, czy routing? Czy w ogóle taka koncepcja podłączenia ma sens? Czy nie lepiej podłączyć tego tak jak na rys.2.

W obu przykładach wchodzi w grę zamiana kolejności urządzeń WAN.

Obie koncepcje na początku mają działać na mechaniźmie HSRP, docelowo chcę oprzeć jednak o PfR. Wybór najlepszego mechanizmu HA oraz loadbalancingu pozostawiam na etap po wybraniu odpowiedniej topologii.

Pozdrawiam!